Bez zbędnych

słów przechodzimy obecnie do aktywacji systemu Windows.

Najbezpieczniej

aktywacji dokonać Of-Line, a więc telefonicznie. Szczęśliwi ci, którzy

wcześniej aktywowali Windowsa telefonicznie i odnaleźli kod zwrotny tej

aktywacji (identyfikator potwierdzenia

aktywacji), gdyż teraz mogą go wykorzystać (o ile sprzęt nie został

znacznie zmieniony, ale zawsze warto spróbować, najwyżej trzeba będzie

powtórzyć aktywację telefoniczną).

Warunki są dwa:

- Sprzęt jak

pisałem nie uległ znacznej zmianie, ale próbujemy mimo to

- Wykorzystujemy ten sam klucz aktywacji (niby dlaczego miałby być inny i skąd?)

Tak więc

wybieramy aktywację telefoniczną, tyle tylko że nie dzwonimy do MS, a od razu

wklepujemy ten identyfikator – jeżeli aktywacja przeszła to się cieszymy i omijamy

jeden akapit.

Pozostali

uruchamiają program do ScreenShotów, dzwonią do MS (aktualny numer telefoniczny

trzeba sobie zawczasu przygotować – są zmiany), wykonują polecenia i przed wciśnięciem Entera koniecznie

wykonują ScreenShot ekranu aktywacji (na pamiątkę – wątpliwe, ale może się

przydać). Teraz Enter i jesteśmy aktywowani, jeżeli nie to postępować zgodnie z

instrukcjami MS. Nie zapomnijcie w bezpieczny sposób zabezpieczyć obrazek z

danymi aktywacji.

PO AKTYWACJI - Jeżeli wszystko poszło

OK to teraz zakładacie hasło na swoje konto administratora Windows (na początek

lepiej je zapisać, aby nie było śmiechu). Ważne,

aby hasło było naprawdę hasłem – a więc nie proste słówko ze słownika, a

np. dwa słowa zawierające także cyfrę/y i dużą/e litery w niestandardowych

miejscach. Trzeba pamiętać o sensie tego hasła. Ono nigdy nie uchroni przed dostępem wprost do komputera (np. po

kradzieży – przed tym zabezpieczy wyłącznie szyfrowanie dysku np. TrueCrypt), a jedynie ma uchronić przed dostępem

zdalnym – poprzez sieć (czyli jeżeli PC będzie zawsze Of-Line – tylko do

grania to jest zupełnie zbędne, chyba że nie chcemy, aby się braciszek dobrał

do nieodpowiednich gier). Pora także na utworzenie

drugiego konta w systemie Windows, które będzie miało ograniczone uprawnienia i

także będzie zabezpieczone hasłem. Z niego to na co dzień powinniście

korzystać – w razie włamania z sieci konto to znacznie utrudni przejęcie

kontroli nad takim PC. Oczywiście te konto, a w razie potrzeby inne utworzone

należy wstępnie skonfigurować (zapewne w podobny sposób jak konto

administratora, ale teraz pójdzie szybciej, a pamiętajcie też, że macie swój

folder ze skrótami).

W przypadku

Windows XP Home występuje przy niektórym oprogramowaniu problem z pracą na

koncie z ograniczonymi uprawnieniami. Ta wersja systemu Windows pozbawiona jest

mianowicie karty Zabezpieczenia we

Właściwościach pliku/folderu. Niesie to za sobą problem w przypadku

programów, które zapisują dane w folderze instalacyjnym i/lub systemowym. Nie

ma bowiem możliwości prostego sposobu udostępniania takiego folderu do zapisu

nowych plików i modyfikacji już istniejących przez dany program (w innych

wersjach Windows można selektywnie nadawać uprawnienia kontom, grupom na

odczyt, zapis, modyfikację, pełną kontrolę).

Tak więc

posiadacze Windows XP Home będą w takim wypadku musieli skorzystać z polecenia CACLS.

Składnia polecenia CACLS jest następująca:

CACLS

”dysk:\folder\udostępniany_folder” [/T] /E /G nazwa_konta:F

lub

CACLS

”dysk:\folder\udostępniany_folder\maska_plików” [/T] /E /G nazwa_konta:F

/T –

parametr opcjonalny dotyczy przetwarzania w folderze bieżącym i wszystkich

podfolderach; nie trzeba wykonywać operacji dla każdego podfolderu oddzielnie

folder - ścieżka pośrednia (path)

udostępniany_folder - folder, którego zmiany będą dotyczyć (jeżeli nie podana maska plików to wszystkich zawartych tam plików i nowo tworzonych)

maska_plików

– może to być nazwa konkretnego pliku, albo jakiś rodzaj np. *.ini, *.cfg albo

xw*.db? (* - to dowolna ilość dowolnych znaków; ? – to jeden dowolny znak)

nazwa_konta

– konto któremu nadamy rozszerzone uprawnienia dla tej operacji, czyli nazwa

konta z ograniczonymi uprawnieniami (jeżeli zawiera spację musi być w

cudzysłowie!); jeżeli będziemy posiadać kilka takich kont to można zastąpić

nazwę konta: BUILTIN\Użytkownicy wtedy takie same zmiany będą nadane na

wszystkich kontach ograniczonych

:F – bez

spacji za nazwą konta nadaje uprawnienia pełna kontrola czyli zapis, odczyt,

modyfikacja

Po założeniu

hasła (i jego zapisaniu) wylogować się lub reset i po powtórnym zalogowaniu (na

konto z uprawnieniami administratora) pierwszą

rzeczą jaką trzeba wykonać jest pełna kopia bezpieczeństwa aktywowanego systemu!!!

– pamiętajcie aby ją odpowiednio opisać w obrazie dysku, a także jako nazwa

pliku!!!

Ten obraz

dysku systemowego najbezpieczniej jest od razu odizolować od wcześniejszych

(które były tymczasowe), przenosząc wszystkie te starsze do oddzielnego folderu

(na tym samym HDD).

Wszyscy,

którzy nie skorzystali z tej najbezpieczniejszej metody, będą musieli aktywować

Windowsa On-Line (co i tak nie jest pewne czy przejdzie, jeżeli zbyt dużo razy

już tak Windows był aktywowany).

Jednakże zanim połączycie się z siecią

internetową należy się zabezpieczyć i to skutecznie!.

1) Instalacja

programu antywirusowego (zapomniałem o tym wcześniej napisać, ale najlepiej

wykorzystać wcześniejszą wersję trial naszego AV, z możliwie najdłuższym czasem

darmowego działania, a gdy ten czas się skończy instalujecie aktualną wersję

główną np. Norton 360 czy NIS z kolejnym okresem trial i dopiero później na

kluczyku), ważne aby miał dobrą zaporę oraz, aby od razu dobrze go

skonfigurować.

2) Kolejny

program zabezpieczający to PeerBlock – swoista dwukierunkowa zapora

zapobiegająca łączeniu się z niechcianymi komputerami (adresami IP). Podczas jego

instalacji uaktywnić blokowanie: Spyware, Adwertising i ewentualnie P2P (skoro szpiegują

to zapewne wszystkich, a jak się da to i wskoczą na taki PC), a później

dokończyć konfigurację: List

Manager>Add>Add URL – wybrać blueatack/hijacked i np. level-2 i

level-3.

Pozostałe

ustawienia PeerBlock'a na ScreenShotach:

History Log

Blocked – w przeciwnym wypadku plik bazy rozrośnie się nawet do kilku GB w

przeciągu tygodnia gdy bądzie zapisywał w historii wszystkie połączenia

History size

i Every (Remove) na wszelki wypadek, aby nie osiągnął za dużego rozmiaru (warto

co jakiś czas sprawdzić log historii, czy aby szczególnie jakaś organizacja nie

upodobała sobie waszego PC

Oczywiście

auto start z systemem – od razu do zasobnika, automatyczne aktualizacje

programu i bazy blokowanych IP (obecnie nie można już za darmo dokonywać tego

codziennie – może tak być ustawione – a co tydzień)

Minimize to

tray, aby przypadkowo nie wyłączyć programu Windowsowym krzyżykiem na oknie

3) Opcjonalnie warto zainstalować też Spybot - Search & Destroy, który wśród

wielu ciekawych funkcji ma też Immunizer – narzędzie, które do pliku hosts (C:\Windows\System32\drivers\etc)

dodaje niebezpieczne adresy IP i przekierowuje je na localhost, a więc komputer

lokalny, czego efektem będzie niemożność przejścia na żadną podejrzaną stronę

zarówno z linków, wpisania adresu jak i destrukcyjnych skryptów. Co ważne

ochrona ta działa na poziomie systemu operacyjnego i jest całkowicie niezależna

od programów AV.

Na

marginesie dodam, iż plik hosts często

jest celem ataku hakerskiego. Odpowiednie wpisy w pliku hosts mogą

doprowadzić nie tylko do zablokowania pożytecznych stron np. z programami anty

wirusowymi czy poradnikami o ochronie PC, ale mogą przekierowywać też z takich

użytecznych stron na strony zainfekowane bądź sklonowane w celu wyłudzenia

danych, łudząco podobne do oryginalnych. Jeżeli więc zauważycie kiedyś problem

z wejściem na pożądaną witrynę lub stwierdzicie że adres w przeglądarce jest

inny od zadanego to warto przeszukać plik hosts (np. Notepad ++) czy nie

występuje tam wspomniany adres (ten dobry będzie występować zapewne jako IP i

aby go znaleźć należy najpierw uruchomić linię poleceń Menu Start>Uruchom>cmd.exe i wpisać polecenie: ping szukane_IP czyli np. ping wp.pl i w odpowiedzi otrzymamy

adres IP szukanej witryny).

Co jeśli mamy router?

Słuszne

pytanie. Bierzemy się za ochronę furtek w PC, a może mamy otwartą całą bramę do

naszej domowej sieci?

Jeżeli więc

go posiadamy, a myślę że tak to przed podłączeniem do sieci należy odpowiednio

skonfigurować i router. Pokażę to na przykładzie zrzutów ekranu routera Linksys

(Cisco).

1) Pierwszą

operacją jaką należy bezwzględnie wykonać jest tym razem fizyczne odłączenie kabla internetowego od routera. Równocześnie

też podpinamy kabelek między PC a

routerem (chyba że łączy się po WiFi to uaktywniamy fizyczny włącznik – o

ile jest).

Zdecydowanie

jednak zalecam podpięcie nawet laptopa na kabel z uwagi na fakt, że niektóre

ustawienia routera mogą spowodować nagłe zerwanie łączności radiowej, a

powtórne jej nawiązanie będzie możliwe dopiero po zmianie tychże także w

laptopie!

2) Nawiązujemy połączenie – klik w połączenie lokalne lub dla WiFi połącz z siecią

i logujemy się na starych danych. Jeżeli nie zostały zapisane to mamy 3 opcje:

a) Podpięcie się na kabelku na czas modyfikacji

b) Wejście przez inny komputer w sieci

c) Reset routera do ustawień fabrycznych i

logowanie się na ustawienia default (odpowiednie dla producenta i modelu –

zawarte w instrukcji, albo na stronie WWW)

3) Otwieramy

ulubioną przeglądarkę i wklepujemy kolejno adres IP routera ,[Enter],

hasło,[Enter] i jak wszystko było dobrze zapisane to widzimy ekran

administracyjny routera.

4) Nie

zawadzi zrobić ScreenShoty wszystkich zakładek, ale przede wszystkim należy

wyeksportować ustawienia na nasz PC (backup ustawień routera), aby w razie

komplikacji szybko je przywrócić i zacząć od nowa.

Wykonując

powyższe minimum jesteśmy gotowi do prawdziwych zmian.

5) Hasło dostępu do routera – te na które

się logowaliśmy – mam nadzieję, że było zmienione przy tworzeniu sieci z

domyślnego (np. Administrator, 123456789, …)jeżeli nie to zmieniamy - zasada

jak przy haśle do Windows. Bez przesady ze stopniem trudności.

Protokół dostępu: HTTP i HTTPS –

przydadzą się oba gdy np. przez pierwszy się nie zalogujemy dostęp może być

możliwy przez drugi. W laptopie (przez WiFi) proponuję używać wyłącznie HTTPS.

I tym

sposobem musimy odpowiedzieć sobie na pytanie czy w ogóle potrzebujemy dostępu

radiowego do routera? (do jego ustawień, a nie do sieci). Czasowo, a więc na

etapie konfiguracji tak, ale po przeprowadzeniu pełnych ustawień zalecam Disabled Access via Wireless.

Jeszcze

ważniejszy jest dostęp zdalny –

koniecznie wyłączony. Nie będziemy chyba będąc na plaży utrudniać życia

domownikom wyłączając im zdalnie sieć, a pewnie znajdzie się nie jeden znudzony

haker, który zrobi to za was lepiej – więc Disabled.

Wreszcie Upnp i zezwól wszystkim na

konfigurację- Enabled, a blokowanie internetu wyłącz.

Ostatnią

rzeczą na każdej z kart konfiguracji jest sprawdzenie zmian i naciśnięcie

przycisku Save Settings (Accept).

Przejście na inną kartę bez zapisania zmian

powoduje automatyczne przywrócenie tych, które były poprzednio! (może się

przydać, gdy się pogubicie – łatwiej będzie zacząć wszystko od początku na

danej stronie). Zapisanie poprawnych

zmian należy wykonywać na każdej z zakładek oddzielnie (także w nowych

oknach jak np. DHCP Client) – o czynności tej nie będę już przypominał w

poniższych punktach!

6) IP Adres (router): wcale nie musi być

192.168.1.1 – równie dobrze dwie

ostatnie liczby można zastąpić dowolnymi z zakresu 1-250 np. jak na foto.

Tak samo

pulę adresów dla urządzeń można rozpocząć od dowolnej liczby (tej na końcu) –

ważne tylko, aby po dodaniu liczby użytkowników była mniejsza od 250;

oczywiście Server DHCP Enabled.

O co w tym

chodzi? Wskazujemy wprost ile urządzeń końcowych może być podpiętych do naszej

sieci, a naciskając DHCP Reservation

określimy jakie to urządzenia i jakie

statyczne adresy IP (w naszej wewnętrznej sieci) otrzymają oraz jakie

posiadają adresy MAC (przykład na

załączonym obrazku; wpisać od razu również inne urządzenia które nie są

zainstalowane np. drukarkę).

Cała ta

zabawa z IP i MAC zabezpieczy sieć przed nieproszonymi gośćmi, a w związku z

tym stanie się ona bezpieczniejsza.

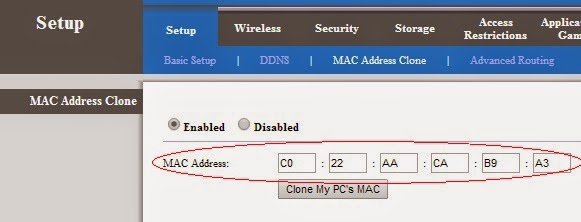

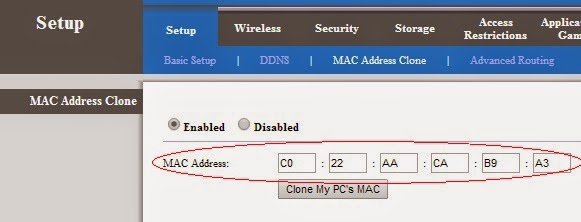

7) Kolejna

prezentowana zakładka to MAC Address

(zewnętrzny), czyli jak mniemam dla większości z Was to MAC waszego PC po

którym dostawca internetowy (provider, ISP) rozpoznaje uprawniony komputer w

sieci. Jest to ważne ustawienie, którego niewłaściwa

zmiana spowoduje utratę dostępu do sieci zewnętrznej dlatego w tej chwili radzę

nie zmieniać i koniecznie zapisać ten MAC.

Możliwa jest bowiem sytuacja, iż

dostęp do internetu był aktywowany kilka lat temu, a w międzyczasie został

zmieniony komputer (a więc i MAC, który przypisany jest do karty sieciowej –

dla większości zintegrowana z płytą główną). Tak sytuacja nie rodzi jednak

kłopotów gdy jest router, gdyż dostawca widzi sklonowany adres MAC i uważa

routera za uprawniony komputer, natomiast inne elementy sieci wewnętrznej

(domowej) nie są dla niego widoczne. Nieopatrzne sklonowanie adresu MAC z obecnego

PC spowoduje nierozpoznanie MAC i zablokowanie dostępu. Oczywiście jest

możliwość wtedy zmiany tego adresu u dostawcy nawet przez przeglądarkę (dostęp

do BOK jest możliwy), ale poco sobie utrudniać.

8) Kolejny

screen to ustawienia Wi-Fi, w

których lepiej skorzystać z ustawień manualnych wspomagając się np. inSSIDer (musi być zainstalowany na

laptopie chyba że PC ma kartę Wi-Fi) dostępny także na Androida. Za jego pomocą

określimy wolne kanały w naszym otoczeniu i siłę sygnału.

Na tej

zakładce określamy też tryb sieci, szerokość kanału, wspomniany kanał, a także

nasz SSID (nazwa sieci) i czy ma być rozgłaszany czyli czy ma router informować

inne urządzenia o nazwie sieci. W zasadzie najlepiej aby było SSID Broadcast Disabled (każdy kto

będzie się chciał zalogować do sieci będzie musiał także podać jej prawidłową

nazwę), jednak zdarza się, że nie wszystkie urządzenia poprawnie współpracują z

tą funkcją np. u mnie jeden z telefonów nie wykrywa sieci, a także drukarka ma

z tym problem.

9) Wirelless Security to najważniejsze

zabezpieczenie sieci. Mamy tu standard szyfrowania i jeżeli tylko jest dostępne

to koniecznie WPA2 (ewentualnie WPA,

ale nigdy WEP). Również i metoda szyfrowania powinna być możliwie złożona (AES;

TKIP powinno być stosowane wyłącznie dla starszych urządzeń końcowych nie

obsługujących AES). No i dotarliśmy do hasła szyfrowania (passpharse).

Tu

inaczej niż w haśle administracyjnym niedopuszczalne jest stosowanie

jakiejkolwiek modyfikacji słownikowej. Hasło

sieci Wi-Fi musi być losowe, długie (30-40 znaków) i z wykorzystaniem wszystkich rodzajów znaków!!! (duże i małe

litery, cyfry, znaki specjalne). Można np. losowo klikać po klawiaturze, a

następnie powstawiać znaki specjalne i duże litery. Najlepiej jednak wykorzystać

do tego celu KeePass (Menu

Narzędzia>Generator haseł…), którego zasadniczym celem jest przechowywanie

haseł.

10) Wi-Fi MAC Filter Enabled oraz zezwól

wybranym (zaznaczone). Po wpisaniu adresów MAC naszych urządzeń tylko one

uzyskają zgodę na podłączenie się do sieci (radiowej). Jest to rozszerzenie

funkcji zawartej na karcie DHCP Client ograniczone

wyłącznie do Wi-Fi.

Nie należy tu wpisywać komputera PC, a uzasadnione jest np.

w przypadku laptopa (nawet gdy zawsze jest połączony kablem to czasami może

również pracować jako mobilny), ale podobnie jak w przypadku DHCP wpisać można

od razu niezainstalowane jeszcze na PC urządzenia.

11) Na koniec

SPI Firewall Protection Enabled czyli sprzętowa zapora – po

prostu trudno nie skorzystać z takiego bonusa dla ochrony sieci.

Po wykonaniu

wszystkich powyższych czynności (wprowadzeniu zmian i ich zapisaniu) sprawdzamy

czy nasze urządzenia widzą sieć i czy się do niej poprawnie logują (w przypadku

zmiany nazwy SSID i/lub hasła sieci będzie zachodziła konieczność powtórnej

konfiguracji tych urządzeń). Jeżeli pojedyncze urządzenie ma problem to może

być np. wina źle wpisanego MAC, pasma (2,4/5GHz) albo np. wyłączonego SSiD Broadcast,

ale również standardu i algorytmu szyfrowania, który wcale nie musi być zgodny

ze wszystkimi naszymi odbiornikami. Radą jest w takiej sytuacji czasowe

włączanie/wyłączanie poszczególnych opcji w celu stwierdzenia, która z nich blokuje

urządzenie końcowe.

Jeżeli wszystko działa poprawnie to

wykonujemy backup ustawień routera i zapisujemy go w odpowiednim folderze

przeznaczonym na różne konfiguracje PC.

Aby sieć

była w pełni skonfigurowana brakuje jeszcze jednej rzeczy. Jest nią Grupa domowa (lub SMB / NetBIOS dla XP)

i foldery udostępnione. Dzięki nim

ich zawartość stanie się ogólnodostępna w naszej sieci LAN i będą z niej mogły

korzystać wybrane urządzenia (np. telefon będzie odtwarzał muzykę, filmy czy

zdjęcia zgromadzone na PC).

Jeżeli i z

tym się uporamy i będzie działać udostępnianie prawidłowo należy wyłączyć Połączenie lokalne (lub Wi-Fi

w zależności kto z czego korzysta) i podpiąć

kabel sieciowy do routera.

Należy też wykonać kolejny backup naszego PC –

tym razem przyrostowy.

Opcjonalnie i nie zalecane!

Wszyscy,

którzy koniecznie pragną aktywować system On-Line (chociaż dalece nie wskazane)

włączają powtórnie połączenie lokalne i po

uzyskaniu połączenia aktywują system Windows (można wymusić - ikona w

Tray’u lub: XP – Start>

Wszystkie programy> Akcesoria> Narzędzia systemowe>Aktywacja systemu

Windows..; 7/8 Panel

sterowania>System). W międzyczasie można również wymusić aktualizację

oprogramowania anty wirusowego, Spybot - Search & Destroy czy PeerBlock.

W tym czasie

nie wykonywać żadnych połączeń, nie otwierać przeglądarki itp., a po pomyślnej

aktywacji i aktualizacji oprogramowania AV odłączyć połączenie sieciowe i

wykonać pełny backup partycji systemowej swoim ulubionym programem i tak jak w

przypadku aktywacji Of-Line odpowiednio ją opisać i zabezpieczyć przed

przypadkowym usunięciem.

To już

prawie koniec. Pozostało jeszcze nieco posprzątać, ale o tym w następnym poście.

Podsumowanie

- Aktywacja

Windows - najlepiej telefoniczna (spróbować wykorzystać stary identyfikator

potwierdzenia aktywacji)

- Założyć

hasło na konto administratora

- Utworzyć

konto(a) z ograniczonymi uprawnieniami do codziennej pracy; przeprowadzić ich

konfigurację, dostosować, nadać hasła

- Wykonać

pełną kopię bezpieczeństwa aktywowanego systemu

- Instalacja

oprogramowania anty wirusowego i ochronnego

- W przypadku

posiadaczy routera jego konfiguracja - przy odłączonym kablu sieciowym od

routera!!!; wykonanie backupu ustawień routera przed i po

- Udostępnienie

folderów w sieci: Grupa domowa i /lub NetBIOS

- Wykonanie

przyrostowej kopi bezpieczeństwa partycji systemowej

Jeżeli

Windows nie był aktywowany Of-Line to można go aktywować teraz On-Line (nie

zalecany taki sposób), a po aktywacji odłączyć połączenie sieciowe i wykonać

pełną kopię partycji systemowej

%2BWinUpdate%2B(1).jpg)

_WinUpdate2.JPG)

_WinUpdate1.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)